独学で作るCISSP用語集〜セキュリティとリスクマネジメント(ドメイン1)編〜その9

本日2つ目の気になることをニュースサイトで発見!(まぁ、本日と言っても前のブログは日付が変わる前なので、正確には本日1つ目になるんですけどね。)

・・・マジっすか??

上記のサイトを読んでみてびっくり!USB2.0との互換性を保つために、USB3.0はUSB2.0コネクタの根元に3.0用のピン(端子)を追加したもので、USBを早く差せば2.0の端子を認識する前に3.0の端子にたどり着く的な設計だったなんて、かなりオドロキです!

こんなアナログな設計ってありなんでしょうか?(^^;

皆さんも興味があれば上記サイトを読んでみてくださいね~。

それでは、本日の備忘録に。

第1章 セキュリティとリスクマネジメント(ドメイン1) ー続きー

認可

一般的には情報セキュリティおよびコンピュータセキュリティに関わるリソースへの、とりわけアクセス制御へのアクセス権限を特定する機能である。

よりフォーマルに言えば、「認可する(to authorize)」とはアクセスポリシーを定義することであり、例えばアクセス制御リストやcapabilityの形をとり、「最小権限の原則」を基礎とする。

「最小権限の原則」とは、利用者は自身の仕事に必要な場合だけアクセスを認可される、というものである。

可用性

情報を使おうとしたときに使える状態にしておくこと。

可用性を維持するためには、誰もが情報にアクセスすることができる状態が理想だが、機密性や完全性を保つためには「情報にアクセスしてもよい人がアクセスできるような状態にしておくこと」が求められる。

可用性を脅かすリスクとして、以下のようなものが挙げられる。

ランサムウェア

マルウェアの一種で、感染した媒体の特定のファイルが暗号化されて読み取れなくなってしまったり、媒体のアクセス権が損なわれたりする。

ランサムウェアに感染すると、被害者に対して身代金(ランサム)が要求されるため、ランサムウェアと呼ばれている。

Dos攻撃

WEBサービスなどを提供しているサーバに対して意図的に高負荷をかけることで、サービスを妨害したりサーバを停止させたりするもの。大量のマシンから一斉にDos攻撃を仕掛けるDdos攻撃や、ブラウザからF5キーを押すことでページを何度も再読み込みさせ、サーバへ大量のリクエストを送信するF5アタックと呼ばれるものが一般的。

機密性

権限のない人間が情報にアクセスしようとするのを防止すること。

機密性を維持するためには個人情報は社内外問わず最低限の人間のみがアクセスできるようにしておくのが理想的だといえる。

機密性を損なう脅威として以下がある。

- マルウェア

- SQLインジェクション

- ソフトウェアやOSの脆弱性

- フィッシングサイト

- 通信のなりすまし

マルウェア

あるファイルやプログラムに寄生しコンピュータに入り込み、自己複製を繰り返したり、コンピュータの一部機能をロックしたりすることでコンピュータに様々な問題を発生させるプログラムのことを指す。

SQLインジェクション

SQLとPHPやPythonといったサーバサイド言語の脆弱性をついた攻撃のことを指す。

例えば、PHPだとURLのクエリストリングによってインプットされたデータを元にSQL文を組み立てることは一般的だが、こういった「SQLの組み立ての仕組み」に脆弱性があると、故意にプログラム作成者が想定できなかったサブクエリなどを実行することが可能となり、本来表示されるべきではない情報が盗み出されてしまう。

多くのプログラミング言語にはプリペアードステートメントという機能が備わっているので、こうした機能を活用してSQLインジェクションによる攻撃を妨害する必要がある。

本当は完全性についてもここに記載したかったんだけど、ちょっと今日は時間切れ。後ほど付け足しておこうと思います。

独学で作るCISSP用語集〜セキュリティとリスクマネジメント(ドメイン1)編〜その8

突然ですが、皆さんは「疲れたなぁ」と思った時はどうしますか?

自分は、仕事や技術には全く関係ない、超絶くだらないけど面白いことを探しに、twitterや面白ネタが掲載されているサイトをよく見にいきます。何も考えずに笑える事こそが、ある意味究極な「癒し」なのではないでしょうか。

今日は、twitterを何の気無しに見たのですが・・・トレンドワードで「クソデカ林製薬」っていう言葉がすごく目について、思わず調べてみました。

出どころはこちらのようですが・・・

どうやら

↓

大林製薬

↓

クソデカ林製薬

という具合に進化を遂げるようなのですが・・・くだらなさすぎる(笑

しかもこれが診断メーカーで、診断した結果もかなりのくだらなさで、正直好きです!勉強とか仕事の合間にこういうくだらないの見て、すこぶる癒されてます。

ちなみに小林製薬さん自体は、個人的にすごく好きです。

とにかく、CMが非常に分かりやすい!

本当に伝えたいこと、まぁこの場合は商品の名前と、どんな製品なのか(薬であればどんな症状に効くのか、その他の製品であればどういう時に使うのか)が明確すぎるほど明確で、商品によってCMのテイストがブレることがない・・・こんなに分かりやすいCM見たことないです。

ぶっちゃけ、医薬品のCMは分かりやすいのが重要だと思うので、このコンセプトは素晴らしいと思います。

と、いつもの通り雑談の後は、今回の勉強の備忘録(単語集)になります。

第1章 セキュリティとリスクマネジメント(ドメイン1) ー続きー

事業影響度分析(ビジネスインパクト分析)

特定の業務プロセスが(通常は、予期せぬ出来事によって)停止、中断した場合に、事業全体が受ける業務上、財務上の影響の度合いを定量的/定性的に分析、評価すること。

BCP/BCMを作成、実施する場合の最初のステップで、事業継続に必要な最小限の機能を特定する。

大まかな手順としては、まずは起こりえるリスク、脅威を網羅的に洗い出す。それらをリスクに対して、各業務プロセス/経営資源(ITシステム含む)の脆弱性や相互依存関係を分析して、事業継続に及ぼす影響の大きな要素を特定する。この時、リスクシナリオとしては最悪の事態を想定する。重要な要素を特定出来たら、その最大許容停止時間や被害損失額などを算定する。以後、事業影響度分析の結果に基づいて、BCPを策定していく。

リスクマネジメント戦略

リスク対応では、リスク評価作業で明確になったリスクに対して、どのような対処を、いつまでに行うかを明確にする。そのリスクへの対象方法は大きく分けて以下の4つに分類される。

- リスク低減

- リスク保有

- リスク回避

- リスク移転

リスク低減

脆弱性に対して情報セキュリティ対策を講じることにより、脅威発生の可能性を下げること。

例)

- ノートパソコンの紛失、盗難、情報漏洩に備えて保存する情報を暗号化しておく。

- サーバ室に不正侵入できないようにバイオメトリック認証技術を利用した入退出管理を行う。

- 従業員に対するセキュリティ教育を実施する。

リスク保有

リスクの持つ影響力が小さいため、特にリスクを軽減するためのセキュリティ対策を行わず、許容範囲内として受容する。「許容できるリスクのレベル」を超えるものの、現状において実施すべきセキュリティ対策が見当たらない場合や、コスト(人、物、金等)に見合ったリスク対応の効果が得られない場合等にも、リスクを許容する。

リスク回避

脅威発生の要因を停止あるいはまったく別の方法に変更することにより、リスクが発生する可能性を取り去ること。 リスクを保有することによって得られる利益に対して、保有することによるリスクの方が極端に大きな場合に有効。

例)

- 「インターネットからの不正侵入」という脅威に対し、外部との接続を断ち、Web上での公開を停止する。

- 水害などの被害が頻繁にあり、リスクが高いため、そのリスクの低い安全な場所と思われる場所に移転する。

リスク移転

リスクを他社などに移すこと。 リスクすべて移転できるとは限らず、多くの場合、金銭的なリスクなど、リスクの一部のみが移転できる。

例)

- リスクが顕在化した時に備えリスク保険などで損失を充当する。

- 社内情報システムの運用を他社に委託し、契約などにより不正侵入やウイルス感染の被害に対して損害賠償などの形で移転する。

本当にCISSP関連の話しか興味がない人には、このブログをもしご覧いただいた方がいれば冒頭の雑談に関して本当に申し訳なく思いますが、勉強漬けにならない程度にこんな雑談で息抜きをしてもらえれば幸いです。(^^;

独学で作るCISSP用語集〜セキュリティとリスクマネジメント(ドメイン1)編〜その7

またまた久しぶりの更新になります。(汗

GWは皆さん何をしてました?緊急事態宣言中のGW、流石に出歩くことも控え、ここぞとばかりに勉強に勤しんでいた方も数多くいらっしゃったことでしょう。

自分はというと・・・完全にサボりました orz

あー、本当にこれで良いのかと言わんばかりにサボりまくり、結局勉強したのは昨日1日だけっていう、なんともだらしない結果に。

・・・せっかくの大型連休、何も考えずゆっくりしたかったんですよぉ!!

いくらなかなか外出できないからって、やっぱりGWですもん、まったりしたかったんです。

ただ、もちろんこのままじゃダメなことはわかっているので頑張りますよ、今日からね。

さて、それでは備忘録代わりに昨日のおさらいを。

第1章 セキュリティとリスクマネジメント(ドメイン1) ー続きー

セキュリティ制御

コンピュータセキュリティは多くの場合、異なる3つのマスターカテゴリーに分けられ一般にコントロールとして呼ばれている。

- 物理的

- 技術的

- 管理

この幅広い3つのカテゴリは適切なセキュリティ実施の主要となる目的を定義する。

物理的コントロール

機密にかかわるデータ、文献なのでへの許可のないアクセスを阻止、防止するために使用する限定された構造内でセキュリティ対策を実施すること。例としては

- 閉回路監視カメラ

- 動作感知/温度感知のアラームシステム

- セキュリティガード

- 写真入りID

- 施錠、デッドボルトしたスティール製ドア

- バイオメトリクス(本人確認を行うために使用する指紋、声、顔、虹彩、筆跡、その他自動認識方法など)

技術的コントロール

物理的な構造内(建物内)やネットワーク全体にわたり、機密データのアクセスや使用を制御するための基準としてテクノロジーを使用する。

技術的コントロールは広い範囲に及び、次のようなテクノロジーが含まれる。

- 暗号化

- スマートカード

- ネットワーク認証

- アクセス制御リスト

- ファイル完全性監査ソフトウェア

管理コントロール

セキュリティの人間的な要素を定義する。企業内、団体内の全レベルの社員または職員に関連し、誰がどのリソースや情報にアクセスするのかを次のような手段で決定する。

- トレーニングと認識

- 災害に対する準備と復旧プラン

- 人員募集と分離の戦略

- 人員登録とアカウンティング

特許

有用な発明をなした発明者またはその継承人に対し、その発明の公開の代償として、一定期間、その発明を独占的に使用し売る権利(特許権)を国が付与するものである。

特許権は、無体物(物(有体物)ではない、形のないもの)である発明に排他的支配権を設定するのもであり、知的財産権の一つとされる。

営業秘密

企業が営業上の秘密として他社に漏れないよう管理している情報。

著作権

知的財産権の一つ。文芸、学術、美術、音楽の範囲に属する著作物をその著作者が独占的に支配して利益を受ける権利。

商標

事業者が自己の取り扱う商品、役務(サービス)を他人の商品、役務と識別するために、商品について使用する文字、図形、記号などの標識。

事業継続計画(BCP)

企業が自然災害、大火災、テロ攻撃などの緊急事態に遭遇した場合において、事業資産の損害を最小限にとどめつつ、中核となる事業の継続、あるいは早期復旧を可能とするために、平常時に行うべき活動や緊急時における事業継続のための方法、手段などを取り決めて置く計画。

特許とか、著作権とか、普段よく耳にする言葉ではあるんですけど、きっちりと調べることによって明確に違いが分かるなぁって、今回の勉強ですごく感じました。「あぁ、何となくわかるなぁ」ぐらいだと、どうしても曖昧に覚えてしまうこともありそうなので、よく聞く言葉でもキッチリ調べていこうと思います。

独学で作るCISSP用語集〜セキュリティとリスクマネジメント(ドメイン1)編〜その6

さて、本ブログのテーマは「CISSP取得を目指す」なんですけど、こればっかりやってるとネタ切れしてしまうので、今日みたいにCISSPとは全く無縁な話題にも触れてみたいと思います。

今日はその第一弾。

緊急事態宣言について思うこと

東京都、大阪府、京都府、兵庫県に緊急事態宣言が出されましたね。ここのところ感染者数が急拡大していたので、まぁ緊急事態宣言出るだろうなぁとは思っていましたが、案の定の結果になりました。

ぶっちゃけた話、緊急事態宣言を出すことに賛成か反対かと言われれば、自分は賛成です。ただし、飲食店やサービス業なんかは、これ以上緊急事態宣言みたいなもので営業が限られてしまうと、正直体力が持たないですよね。特に個人で経営しているようなところは本当に大変だと思います。もちろん個人じゃなくても、「今年は○○ぐらいの店舗数を閉店にした」とかっていう話をよく見たり聞いたりするので、大きな企業でも相当苦しいと思います。

でも、緊急事態宣言を発令するなら、もっとサービス業への保証を手厚くしないと、美味しい店とか楽しい店なんかが経営難でなくなってしまって、味気のない社会になってしまうんじゃないかと思うんです。何でもかんでも「家で食べれば良い」じゃなくて、たまにはリッチに美味しいお店で外食したりとかしたいです。そのために、コロナ禍が去った後に美味しいお店が全部潰れちゃてる!なんてことがないようにしてくださいね、政治家の皆様。

さて、雑談が長くなってしまいましたが、本日の成果を。

第1章 セキュリティとリスクマネジメント(ドメイン1) ー続きー

著作権法

知的財産権の一つである著作権の範囲と内容を定める日本の法律の一つ。著作権法 知的財産権の一つである著作権の範囲と内容を定める日本の法律の一つ

ランハム法

連邦商標法。商標権の侵害、商標の希薄化、虚偽の広告など多くの活動を禁止している

グラス・スティーガル法

米国の金融制度法。大恐慌を教訓に、商業銀行業務と証券業務を分離することが柱になっており、銀行による証券売買などの業務が原則禁止された。

経済スパイ法

1980年初頭のIBMソフトウェアの窃盗事件の発生、その後の米ソ冷戦構造で軍事技術情報をめぐるスパイ事件の増加という背景と、民事規制では十分ではないという観点から、営業秘密の不正取得等に関して刑事面を規律するために制定された連邦法

RAID 0

ストライピング。データをブロック単位に分割し、複数のディスクに分散して配置することで読み込み/書き込み速度を向上させる。冗長性はないため、ディスクに障害が発生した場合、すべてのデータが失われる。物理ハードディスクの最小数は2。

RAID 1

ミラーリング。単純に同じデータを2つのディスクに書き込む。これによって片方のディスクに障害が発生した場合でもデータが失われない。

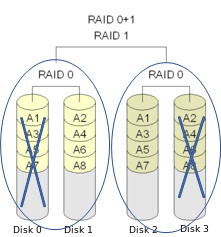

RAID 0+1

ストライピング+ミラーリング。ストライピングしたグループをミラーリングするため、どちらかのストライピンググループが死んだらおしまい。

例えば以下の場合、どちらからストライプグループが死んだらアウトになるので、パターンとしては

・Disk0と2 ・Disk0と3 ・Disk1と2 ・Disk1と3

の4パターンがアウトの例となる。

最低でも4本のディスクが必要。

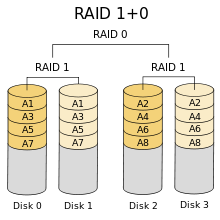

RAID 1+0

ミラーリング+ストライピング。ミラーしてからストライピングするため、冗長性が0+1よりも高い。同じRAID1の中の2本のディスクが死んだらアウトになるため

・Disk0と1 ・Disk2と3

の2パターンがアウトの例。

最低でも4本のディスクが必要。

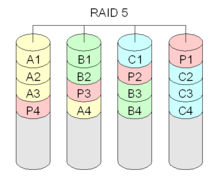

RAID 5

ブロック単位でのパリティ分散記録。パリティディスクも各ディスクに分散して書き込んでいる。

※図はすべてWikipediaより転載。

独学で作るCISSP用語集〜セキュリティとリスクマネジメント(ドメイン1)編〜その5

注意書き)

現在、本ブログはnoteから移行をしている最中です。結構過去に書いたものであることご了承ください。

更新が週に1回程度になってますが、結局その程度の間隔でしか勉強時間が取れないということで、結構苦労してます(汗

で、そんな状況なのにも関わらず、先日公にCISSP取得を目指すことを宣言してしまいました・・・自分を追い込んでます。大丈夫なんでしょうかね(と、まるで他人事のように話してますが、結構焦ってます。)

もちろん資格があった方が、業務的にも、今後の自分の人生の選択を迫られる場合でも有利に働くだろうし、資格を取ること自体には前向きなんですが、何せ時間をどう確保しようかっていうところに悩みの種があり、これがなかなか解決しそうにないんです。

・・・まぁ、ボヤいても仕方ないので、ない時間からできるだけ勉強時間を絞り出していきたいと思います。もちろん、倒れない程度にね(笑)

それでは、本日学んだこと(というか調べたこと)をレポートします。

第1章 セキュリティとリスクマネジメント(ドメイン1) ー続きー

STRIDE

脅威分析手法の一つ。Microsoft社によって提唱された。

- Spoofing(なりすまし)

- Tampering(改ざん)

- Repudiation(否認)

- Information Disclosure(情報漏洩)

- Denial of Service(サービス拒否)

- Elevation of Privilege(権限昇格)の英語頭文字をとってSTRIDEと呼ぶ。

Spoofing(なりすまし)

- 他人に偽装すること。例えばパソコンのID/パスワードが他人に知られてしまった場合、他人がそのID/パスワードを利用してそのパソコンにログインしようとすること。

- セキュリティの7要素のうち、真正性(authenticity)を侵害。

- 防止するには多要素認証や通信の暗号化による通信傍受を妨げることが有効。

Tampering(改ざん)

- ファイル(文章)やログ等の情報資産が不正に書き換えられること。

- セキュリティ7要素のうち、完全性(Integrity)を侵害する。

- 防止するにはファイル暗号化やアクセス制御による情報資産によるアクセスを妨げること、また、改ざん検知製品による改ざんの早期発見、復旧が有効。

Repudiation(否認)

- ある行為が発生した場合、その行為をしたのは自分ではないと認めないこと。例えば、AさんがBさんに電子メールを送信したにもかかわらず、Aさんが「そんなメールは送ってない」と主張すること。

- セキュリティ7要素のうち、否認防止(non-repudiation)を侵害する。

- 防止するにはデジタル署名が有効。

Information Disclosure(情報漏洩)

- ハッカー等による外部からの攻撃や自組織に職員による内部不正等により、意図しない経路や手段で情報が漏洩すること。

- セキュリティ7要素のうち、否認防止(non-repudiation)を侵害する。

- 情報漏洩を某8資する手段は多々あるが、多層防御による考え方が有効。

Denial of Service(サービス拒否)

- 情報システムにキャパシティ以上の負荷をかけることで、情報システムをダウンさせ、その組織が提供しているサービスを停止させること。

- セキュリティ7要素のうち、可用性(Availability)を侵害する。

- 防ぐのは難しいが、ファイアウォール等の機能で急激なトラフィックの発生を検知すると遮断する機能を利用する。また、CDN(コンテンツデリバリーネットワーク)を利用する方法もある。

Elevation of Privilege(権限昇格)

- セキュリティホールから侵入し、特権の昇格により管理者権限を奪取することにより不正アクセスを行う。

- セキュリティ7要素を直接は侵害しないが、特権を利用して、気密性や完全性、可用性を侵害させる。

- CPU等のハードウェア、OS、アプリケーションの脆弱性をついた攻撃によってなされることが多い。

- 脆弱性診断を実施して未然に脆弱性を防ぐ方法や、IDS/IPSやWAFによってその脆弱性をつく通信を検知、遮断する方法がある。また、攻撃が成功した場合でも、特権ID管理や最小権限の法則に基づいた権限設定を実施しておけば被害は局所化することができる。

FISMA

連邦情報セキュリティマネジメント法。この法律では、連邦政府機関が情報セキュリティを強化することを義務づけ、米国NIST(国立標準技術研究所)に対しては、そのための企画やガイドラインの開発を義務付けている。

この法律の対象となるのは、連邦政府機関や、連邦政府機関より業務委託を受けている民間の外部委託先である。

PCI DSS

加盟店やサービスプロバイダにおいて、クレジットカード会員データを安全に取り扱うことを目的として策定された、クレジットカード業界のセキュリティ基準。

GISRA

政府情報セキュリティ改革法。FISMAの前身で、2002年のFISMA成立に伴い失効。

「セキュリティ7要素」っていうのと「多層防御」ってのを時間があるときにもう少し詳しく見ておかないとな・・・セキュリティ初心者にCISSPはハードルが高すぎるし(汗

それでは。

独学で作るCISSP用語集〜セキュリティとリスクマネジメント(ドメイン1)編〜その4

注意書き)

現在、本ブログはnoteから移行をしている最中です。結構過去に書いたものであることご了承ください。

今日は夕方と夜にある程度まとめて勉強する時間が取れたので、この時間を有効活用すべくCISSPの勉強(と言っても出てくる単語がさっぱり分からんので、これを分かるように調べること)をしました。元々全然わからないし携わってこなかったジャンルなので、相当苦労をするだろうなぁとは思ってたんですけど、ここまでチンプンカンプンだと、なんだか泣けてきます・・・。

とはいえ、そんな泣き言も言ってられないし、周りに高らかに資格取得を宣言しておりますので、色んな情報を頑張って入手しながら頑張ろうかと思います。

さて、本日学んだことを毎度のことながらレポートさせていただきます。このレポートを完成させたときには、相当な知識が溜まっていることを祈って。( ー人ー)|||~~~ ナムナム

第1章 セキュリティとリスクマネジメント(ドメイン1) ー続きー

GLBA

グラム・リーチ・ブライリー法。

アメリカ合衆国の連邦法。商業銀行業務や投資銀行業務、保険業務の兼業を禁止するために1933年に制定されたグラス・スティーガル法の一部を無効にするための法律。

つまりは商業銀行、投資銀行、証券会社、保険会社それぞれの間での統合を許可し、消費者のプライバシー保護に関する懸念に対処する。

SOX

サーベンス・オクスリー法。

粉飾決済に対処し、企業会計、財務諸表の信頼性を向上させるために制定された。日本では「企業改革法」とも意訳される。

投資家保護のために、財務報告プロセスの厳格化と規制の法制化を図っている。監査の独立性強化、コーポレートガバナンスの改革、情報開示の強化、説明責任など様々な規定があるか、特に重要なのは、経営者に対する、年次報告書の開示が適正である旨の宣誓書提出の義務付け、財務報告に係る内部統制の有効性を評価した内部統制報告書の作成の義務付け、公認会計士による内部統制監査の義務付けである。

HIPAA

医療情報の電子化の推進とそれに関係するプライバシー保護やセキュリティ確保について定めた法則。(医療機関はプライバシーの権利と医療情報のセキュリティを守らねばならないという個人情報を保護する内容が盛り込まれている。)

保護すべき情報は、個人の特定が可能な情報で、次のようなことが要求される。

・情報の完全、気密性の確保

・情報のセキュリティおよび完全性に対する脅威や危険への対策

・情報の認可されていない使用や開示などに対し、妥当かつ適切な管理上、技術上、および物理的な保護対策の維持

FERPA

家族教育の権利とプライバシー法(FERPA)は、個人を特定できるディレクトリ情報を含む学生の教育記録のプライバシーを保護する米国連邦法。18歳以上の学生が、同意なしに開示を許可する特定の限られたケースを除き、それらのレコードにアクセスし、変更を要求し、情報の開示を制御するために制定される。

米国輸出管理法の規制品目リスト

【カテゴリー】

0 核物質、核施設、核装置、その他の品目

1 材料、化学物質、微生物、有毒物質

2 材料加工

3 エレクトロニクス

4 コンピュータ

5 通信・暗号

6 レーザ・センサー

7 航法装置・航空電子

8 海洋技術

9 推進システム・宇宙機器・関連装置

【グループ】

A 装置、組み立て品、部品

B 試験・検査装置、製造装置

C 材料

D ソフトウェア

E 技術

権限昇格攻撃

独学で作るCISSP用語集〜セキュリティとリスクマネジメント(ドメイン1)編〜その3

注意書き)

現在、本ブログはnoteから移行をしている最中です。結構過去に書いたものであることご了承ください。

最後の更新からどのくらい経つでしょうか・・・。

家庭のバタバタも3月末でようやく落ち着き、少しずつ時間に余裕が持てるようになってきました。実際には家庭だけではなくて仕事もあるので、勉強に費やせる時間ってそれほどないんですけど、「継続は力なり」って言葉を信じ、少しずつでも前に進むために頑張っていこうと思った年度初めでした。

まぁ、思うだけなら自由だし(笑)

そして、勉強だけではなくて株式投資にも力を入れていきますが、こっちはまぁ何とも冴えない結果になってますね~。キチンと現実を直視して対策を練るのが良いんでしょうけど、こっちも自分のポリシーを決めて運用しているし、ある程度パターンも出来つつあるので、こちらもマイペースでやっていきます。(株式投資については、こちらを是非ご覧くださいませ。)

ということで、今日勉強したことの備忘録を。

第1章 セキュリティとリスクマネジメント(ドメイン1) ー続きー

プルーデントマンルール

日本語で「思慮ある者の原則」と呼ばれる。もともとは金融業界で使われていた言葉。

経営陣に対して「普通の良識ある個人であれば、同様なじょうきょうで行うのと同等の妥当な注意を払い、個人的責任を負って職務を遂行する」ことを求めている。

多要素認証

アクセス権限を得るのに必要な本人確認のための複数の種類の要素をユーザに要求する認証方式。

多要素認証では、2つ以上の要素を使用してログインユーザーが確実に登録されている本にであることを認証する。

以下、各要素に属する認証方式。

■ユーザが知っていること(知識情報)

- ID/パスワード

- PIN番号

- 秘密の質問

- マトリクス認証

■ユーザが持っているもの(所持情報)

- ICカード(スマートカード)

- ワンタイムパスワード

- USBトークン(USBキー)

- FIDO U2F

など

■ユーザ自身の特徴

など

色々調べながらやっていると、たったこれだけのことで結構な時間がかかってしまいます・・・。あぁ、もう少し纏めて何時間か勉強する時間が欲しいなぁと思う今日この頃です。